Flowmon ADS Système de détection d’anomalies réseau

Doté d'un moteur de détection intelligent, Flowmon ADS s'appuie sur des algorithmes d'analyse comportementale pour détecter les anomalies dissimulées dans le trafic réseau et mettre en évidence les comportements malveillants, les attaques contre les applications critiques, les violations de données et les indicateurs de compromission.

Sceller l’écart

Entre la protection du périmètre et la protection des points de terminaison.

Révéler les failles

Ransomwares, logiciels malveillants, menaces internes et inconnues, etc.

Utiliser l’apprentissage automatique

Tirez parti de technologies intelligentes pour détecter les menaces que d'autres ne voient pas.

Avantage à tous les stades du compromis

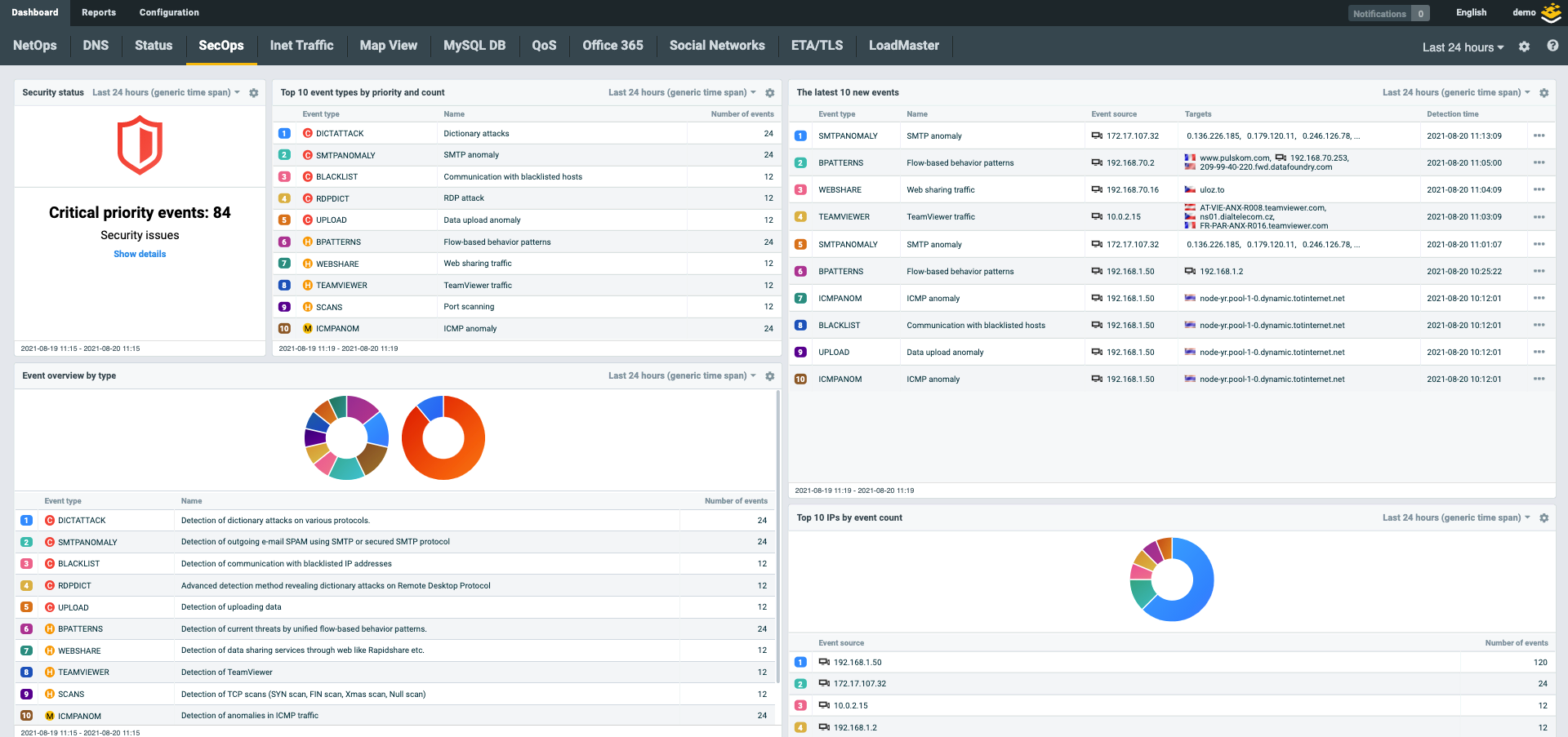

Flowmon ADS ajoute une couche de défense centrée sur le réseau à votre matrice de sécurité ( cf. Triade de visibilité SOC) pour détecter les moindres anomalies du réseau qui indiquent l'activité de menaces inconnues et internes indétectables par la sécurité du périmètre et des points de terminaison. La visualisation des incidents en fonction du contexte selon le framework MITRE ATT&CK® vous informe sur l'étendue, la gravité et l'évolution future de la violation.

Détection et réponse automatisées (NDR)

Les menaces sont détectées précocement, instantanément et automatiquement grâce à plus de 40 méthodes basées sur l’IA et plus de 200 algorithmes. Révélez les menaces inconnues, les logiciels malveillants, les ransomwares, l’exploitation de Windows DNS SIGRed, les attaques de chevaux de Troie ou les menaces cachées dans le trafic crypté. L’ADS peut être intégré au contrôle d’accès au réseau, à l’authentification, au pare-feu et à d’autres outils pour une réponse immédiate aux incidents.

Tirez parti de la sonde Flowmon IDS optimisée par Suricata

Flowmon ADS comprend un collecteur IDS intégré qui reçoit les événements de Flowmon IDS Probe alimenté par Suricata et permet au système de couvrir davantage de vecteurs d’attaque en combinant le meilleur des deux approches sans signature et basées sur la signature.

Minimisez les faux positifs et restez concentrés

Concentrez-vous uniquement sur les questions pertinentes. L’ADS fait la distinction entre les anomalies et le trafic normal et ne vous alerte qu’en cas de danger réel. Les événements de sécurité détectés sont classés par ordre de gravité, et l’expertise intégrée à la solution améliore votre connaissance de la situation et accélère le triage et la réponse.

Configuration wizzard

Le système est livré avec des configurations prédéfinies pour une variété de types de réseau et ajuste automatiquement les paramètres après la configuration initiale à l’aide d’un simple assistant. Ensuite, en gérant les faux positifs, maximisez la pertinence des événements détectés.

Preuves et analyse des attaques

Comprenez chaque événement suspect dans sa complexité. Des preuves riches en contexte, des visualisations, des données de réseau ou des traces de paquets complètes pour la forensique permettent de prendre rapidement des mesures décisives.

Hiérarchisation et reporting

Utilisez la hiérarchisation prête à l'emploi ou appliquez vos propres règles de gravité au niveau global, au niveau du groupe ou au niveau de l'utilisateur. Créez des tableaux de bord personnalisés pour la sécurité, le réseau, le service d'assistance informatique ou les responsables en fonction de leurs centres d'intérêt.

Déclenchement d’actions avancées

Répondez automatiquement aux attaques grâce à une intégration basée sur des scripts avec des outils réseau ou d’authentification. Lors de la détection d’un événement, Flowmon peut se connecter, par exemple, à Cisco ISE via pxGrid et mettre en quarantaine l’adresse IP malveillante.

Automatisation de l’enregistrement des attaques

Déclenchez automatiquement la capture de paquets complets lors de la détection d’un événement. Grâce au Rolling Memory Buffer, la trace des paquets enregistrés comprend des données réseau, même celles qui sont antérieures au début de l'attaque. Utilisez un filtre pour enregistrer uniquement la communication de l'attaque en question.

Méthodes définies par l’utilisateur

Créez des méthodes de détection personnalisées en toute souplesse. Signalez le trafic malveillant, indésirable ou autrement intéressant, en fonction de l'environnement ou des politiques du réseau du client. Il suffit de créer une règle dans une syntaxe de type SQL.

Modèles de comportement

Détectez les abus et les comportements suspects des utilisateurs, des appareils et des serveurs. En comprenant des protocoles tels que DNS, DHCP, ICMP et SMTP, vous pouvez révéler l'exfiltration de données, la reconnaissance, les mouvements latéraux et d'autres activités indésirables.

"Flowmon fait partie intégrante d'un système complexe qui recueille les données réseau des institutions partenaires et détecte les anomalies dans le trafic, ce qui nous permet d'améliorer la capacité d'interception de chaque organisation dans une perspective de sécurité globale."

Head of the NTA Department

Détection et réponse : explications

1. Détection

L'apprentissage automatique, le baselining adaptatif, l'heuristique, les modèles de comportement, les bases de données de réputation, la détection basée sur les signatures - tous ces éléments sont combinés en une capacité polyvalente qui examine le trafic réseau à partir de plusieurs points de vue et couvre ainsi un plus large éventail de scénarios.

2. Reporting

La vue analytique propose une visualisation riche en contexte de chaque attaque, y compris le mappage MITRE ATT&CK® avec une analyse en profondeur pour une compréhension détaillée de ce qui se passe exactement.

3. Triage

Les incidents sont classés en fonction de vos priorités grâce à un assistant de personnalisation facile à utiliser qui s’appuie sur une configuration prête à l’emploi qui a fait ses preuves.

4. Réponse

Flowmon ADS peut être intégré au contrôle d'accès au réseau, à l'authentification, au pare-feu ou à d'autres outils pour une réponse immédiate et automatisée aux incidents.

Intégrations

Flowmon est une source d’informations essentielle pour la gestion des logs, le SIEM, les plateformes Big Data, les outils de gestion ou de réponse aux incidents. Vous pouvez l’intégrer via syslog, SNMP, e-mail, API REST ou des scripts personnalisés.

Prendre contact

Vous avez des questions sur la solution ou vous voulez planifier un appel. Écrivez-nous un message.

Nous contacterDemande d'essai gratuit

Testez Flowmon sur votre réseau pendant 30 jours, sans engagement !

Essai gratuitEn savoir plus sur l’ADS

Flowmon ADS Models Specification

Flowmon and SIEM – Seamless Integration

Encrypted Traffic Analysis Datasheet